Ancaman Baru dlm Ekosistem JavaScript

Dunia pengembangan perangkat lunak dikejutkan dgn munculnya malware self-replicating yang diberi nama Shai-Hulud, mengacu pada cacing raksasa dalam novel Dune karya Frank Herbert1. Setidaknya 187 paket kode yg tersedia melalui repositori NPM telah terinfeksi oleh worm ini yang mampu mencuri kredensial dari para pengembang. Malware ini bahkan sempat menginfeksi beberapa paket dari vendor keamanan siber CrowdStrike sebelum akhirnya dihapus dgn cepat2.

Charlie Eriksen, peneliti dari perusahaan keamanan Belgia Aikido, menjelaskan bahwa ketika seorang pengembang menginstall paket yg terkompromi, malware akan mencari token npm dlm lingkungan sistem. "Jika ditemukan, ia akan memodifikasi 20 paket paling populer yang dapat diakses oleh token npm tersebut, menyalin dirinya ke dalam paket, dan menerbitkan versi baru," ungkapnya3. Mekanisme penyebaran ini menciptakan efek domino yang sangat berbahaya bagi keseluruhan ekosistem JavaScript.

Modus Operandi yg Canggih

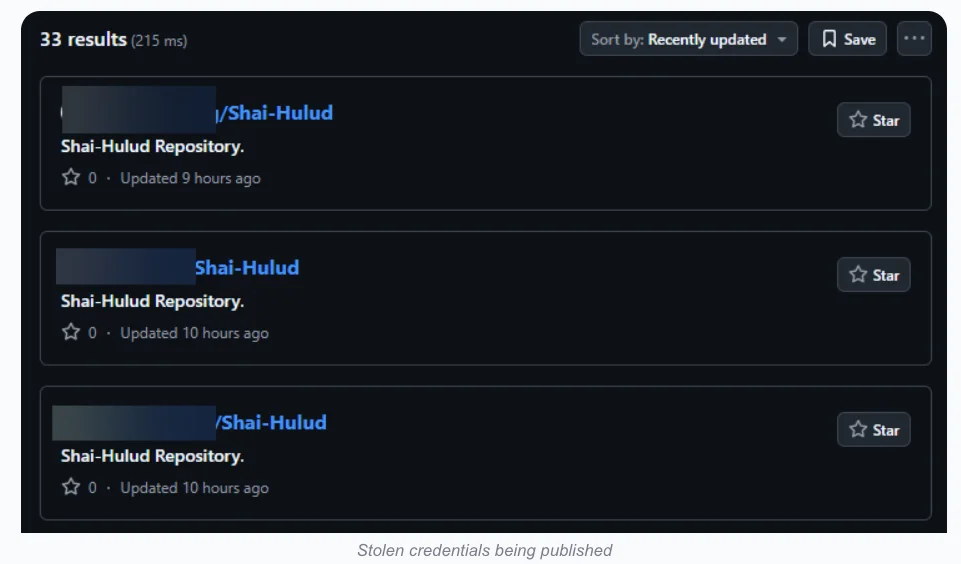

Berbeda dgn serangan supply chain sebelumnya, Shai-Hulud memiliki kemampuan self-propagation yang membuatnya menyebar seperti virus biologis. Worm ini menggunakan alat open-source TruffleHog untuk mencari kredensial dan token akses yang terekspos di mesin pengembang4. Setelah itu, ia berusaha membuat GitHub actions baru dan menerbitkan semua rahasia yg dicuri dalam repositori publik yang dapat diakses oleh siapa saja.

Dampak pada Industri Keamanan Siber

Platform pengembangan kode yang fokus pada keamanan, socket.dev, melaporkan bahwa serangan Shai-Hulud sempat mengkompromikan setidaknya 25 paket kode NPM yg dikelola oleh CrowdStrike5. Dalam pernyataan tertulis kepada KrebsOnSecurity, CrowdStrike menegaskan bahwa setelah mendeteksi beberapa paket berbahaya dlm registri NPM publik, perusahaan dengan sigap menghapusnya dan merotasi kunci-kunci di registri publik.

"Paket-paket ini tidak digunakan dlm sensor Falcon, platform tidak terdampak dan pelanggan tetap terlindungi," demikian bunyi pernyataan tersebut, merujuk pada layanan deteksi ancaman endpoint yang banyak digunakan perusahaan6. CrowdStrike juga menyatakan sedang bekerja sama dgn NPM dan melakukan investigasi menyeluruh terkait insiden ini.

Analisis Platform Cloud

Riset dari StepSecurity mengungkap bahwa untuk operasi khusus cloud, malware ini menghitung rahasia AWS, Azure, dan Google Cloud Platform7. Menariknya, seluruh desain serangan ini mengasumsikan korban bekerja dlm lingkungan Linux atau macOS, dan sengaja melewatkan sistem Windows. Ini menunjukkan bahwa para penyerang memiliki pengetahuan mendalam tentang preferensi platform yang digunakan oleh para pengembang profesional.

Timeline dan Penyebaran

Menurut Eriksen, paket NPM pertama yg dikompromikan oleh worm ini tampaknya diubah pada 14 September sekitar pukul 17:58 UTC. "Begitu orang pertama terkompromikan, tidak ada yg bisa menghentikannya," kata Eriksen kepada KrebsOnSecurity8. Ia menambahkan bahwa Shai-Hulud masih menyebar, meskipun penyebarannya tampak melambat dalam beberapa jam terakhir.

StepSecurity menjelaskan bahwa Shai-Hulud menyebar dgn menggunakan token autentikasi NPM yg dicuri, menambahkan kodenya ke 20 paket teratas dlm akun korban. "Ini menciptakan efek cascading dimana paket yg terinfeksi mengarah pada kredensial maintainer yg terkompromikan, yang pada gilirannya menginfeksi semua paket lain yang dipelihara oleh pengguna tersebut," tulis Ashish Kurmi dari StepSecurity9.

Kaitan dgn Serangan Sebelumnya

Worm Shai-Hulud muncul hanya beberapa hari setelah penyerang tak dikenal meluncurkan kampanye phishing luas yg menyamar sebagai NPM dan meminta pengembang untuk "memperbarui" opsi login autentikasi multi-faktor mereka10. Serangan tersebut mengakibatkan malware disisipkan ke setidaknya dua lusin paket kode NPM, tetapi wabah itu dgn cepat terkendali dan terfokus secara sempit pada pembajakan pembayaran mata uang kripto.

Rekomendasi Keamanan

Nicholas Weaver, peneliti dari International Computer Science Institute, sebuah lembaga nirlaba di Berkeley, California, menyebut worm Shai-Hulud sebagai "serangan supply chain yg melakukan serangan supply chain"11. Weaver menyarankan NPM (dan semua repositori paket serupa lainnya) untuk segera beralih ke model publikasi yang memerlukan persetujuan manusia eksplisit untuk setiap permintaan publikasi menggunakan metode 2FA yang tahan phishing.

"Apa pun yg kurang dari itu berarti serangan seperti ini akan terus berlanjut dan menjadi jauh lebih umum, tetapi beralih ke metode 2FA akan secara efektif membatasi serangan ini sebelum mereka dapat menyebar," kata Weaver. "Mengizinkan proses otomatis murni untuk memperbarui paket yg diterbitkan sekarang terbukti merupakan resep untuk bencana."

Kesimpulan

Serangan worm Shai-Hulud menandai evolusi baru dalam ancaman supply chain attack. Dengan kemampuan self-replication dan targeting yang canggih, malware ini menunjukkan bahwa ekosistem pengembangan perangkat lunak memerlukan perubahan fundamental dalam pendekatan keamanannya. Implementasi autentikasi dua faktor yang tahan phishing dan persetujuan manusia eksplisit untuk setiap publikasi paket menjadi keharusan untuk mencegah serangan serupa di masa depan.

Referensi

- Krebs, B. (2025, 16 September). Self-Replicating Worm Hits 180+ Software Packages. KrebsOnSecurity. https://krebsonsecurity.com/2025/09/self-replicating-worm-hits-180-software-packages/

- CyberDaily. (2025, 17 September). Kull wahad! Shai-Hulud worm infects more than a hundred npm code packages. https://www.cyberdaily.au/security/12644-kull-wahad-shai-halud-worm-infects-more-than-a-hundred-npm-code-packages

- Aikido Security. (2025). Shai-Hulud Malware Analysis. https://aikido.dev

- StepSecurity. (2025). Comprehensive Analysis of Shai-Hulud Attack Campaign.

- Socket.dev. (2025). Security Advisory: CrowdStrike Packages Compromised by Shai-Hulud.

- CrowdStrike. (2025, 16 September). Official Statement on NPM Package Compromise.

- StepSecurity Research Team. (2025). Cloud Platform Enumeration in Shai-Hulud Malware.

- Eriksen, C. (2025, 16 September). Interview with KrebsOnSecurity on Shai-Hulud Propagation.

- Kurmi, A. (2025). StepSecurity Analysis: Cascading Effect of Shai-Hulud Infections.

- NPM Security Advisory. (2025, September). Multi-Factor Authentication Phishing Campaign.

- Weaver, N. (2025). International Computer Science Institute Commentary on Supply Chain Attacks.